7일 동안 SSH 허니팟을 사용한 후 배운 것

허니팟을 사용하여 잠재적인 공격자에 대해 알아보는 아이디어는 집을 비운 동안 로그인할 수 있는 SSH 포트를 노출한 친구와 채팅하는 동안 떠올랐습니다.

허니팟을 사용하여 잠재적인 공격자에 대해 알아보는 아이디어는 집을 비운 동안 로그인할 수 있는 SSH 포트를 노출한 친구와 채팅하는 동안 떠올랐습니다.

어떻게 이런 생각이 떠올랐나요?

그는 중국 IP가 접근을 시도하고 있다고 언급했습니다. 이러한 공격은 광대역 인터넷이 도입되고 인터넷 사용자를 보호하는 방화벽 소프트웨어 앱이 꽤 많았을 때를 떠올리게 했습니다. 이러한 앱에서는 특정 수신 트래픽이 발생하면 팝업 대화 상자가 가능한 공격을 경고합니다. 오늘날의 인터넷은 몇 가지 새로운 공격 벡터로 인해 훨씬 더 발전했으며 SSH 허니팟을 실행하면 인터넷에 영향을 미치는 공격 및 공격자에 대해 신속하게 파악할 수 있는 좋은 기회가 될 것입니다.

어떤 허니팟을 사용할 것인가?

허니팟은 3가지 범주로 분류됩니다.

- 낮은 상호 작용 – 정보 및 맬웨어를 수집하기 위한 서비스 및 취약성을 시뮬레이션하지만 공격자가 상호 작용할 수 있는 사용 가능한 시스템을 제공하지 않습니다.

- Medium Interaction – 공격자와의 일부 상호 작용을 허용하는 매우 통제된 환경에서 프로덕션 서비스를 모방합니다.

- 높은 상호 작용 – 시스템이 복원될 때까지 공격자가 모두에게 무료로 제공할 수 있는 프로덕션 서비스를 모방합니다.

허니팟을 선택할 때 공격자의 IP뿐만 아니라 시스템에 어떤 영향을 미치고 있는지 볼 수 있는 것을 원했습니다. 또한 내부 네트워크를 해킹하거나 외부 공격에 사용될 수 있는 완전한 시스템을 세상에 노출시키고 싶지 않았습니다. 이 전제에 따라 저는 Kippo를 선택했습니다. Kippo는 무차별 대입 공격, 그리고 가장 중요한 것은 공격자가 수행하는 전체 셸 상호 작용을 기록하도록 설계된 가장 인기 있는 매체 상호 작용 SSH 허니팟입니다.

그 주는 어떻게 진행되었나요?

SSH 포트 22를 노출 한 지 한 시간 이내에 전 세계에서 로그인 시도가 발생했습니다. 시간이 지날수록 Kippo의 인기에 대해 생각하게 되었고 한동안 업데이트되지 않았다는 사실을 감안할 때 공격자가 사용하는 시뮬레이션 기능이 탐지 가능하고 부족할 가능성이 가장 높습니다. 빠른 웹 검색으로 이 모든 의심이 확인되었기 때문에 Kippo를 Cowrie로 바꿨습니다. Cowrie는 Kippo를 직접 기반으로 하며 다음과 같은 몇 가지 중요한 업데이트가 있습니다.

- 파일 업로드에 대한 SFTP 및 SCP 지원

- SSH exec 명령 지원

- 직접 tcp 연결 시도 로깅(SSH 프록시)

- 로그 관리 솔루션에서 쉽게 처리할 수 있도록 JSON 형식으로 로깅Logging in JSON format for easy processing in log management solutions

- 더 많은 추가 명령과 가장 중요한 것은 이전 Kippo 감지에 대한 수정 사항입니다.

Cowrie는 기본적으로 Kippo를 대체하는 드롭이고 Kippo-Graph와 같은 스크립트가 함께 작동하기 때문에 전환은 정말 순조롭게 진행되었습니다. Cowrie로 전환하는 것 외에도 포함 된 fs.pickle 파일을 기본적으로 제공되는 즉시 사용 가능한 파일 시스템이 아니도록 업데이트했습니다.

주가 진행됨에 따라 허니팟은 계속해서 로그인 시도를 쌓았고 몇 번은 성공했지만 대부분은 성공하지 못했습니다. 이 때문에 공격자가 허니팟과 상호 작용하도록 유도하기 위해 몇 가지 일반적인 사용자 이름/암호 조합을 추가했습니다.

통계는 어떻게 보였습니까?

일주일 동안 총 1,465번의 로그인 시도가 있었으며, 그 결과 1,374번의 실패 시도와 91번의 성공 시도가 있었습니다. 또한 이러한 모든 시도는 113개의 고유한 IP 주소의 조합입니다.

Top 10 Usernames

Top 10 Passwords

Top 10 Combinations

국가별 상위 연결

(KR = South Korea, US = United States, RU = Russia, TN = Tunsia, VN = Vietnam, UA = Ukraine, CN = China, FR = France)

어떤 정보를 배웠습니까?

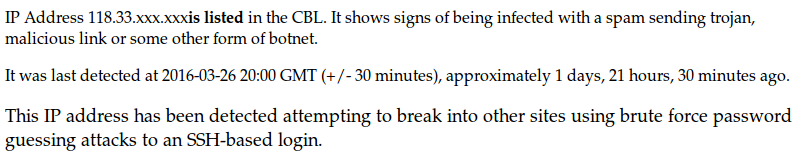

이 경험에서 얻을 수 있는 주요 교훈은 대부분의 로그인 시도가 일부 도구를 사용하거나 봇넷을 통해 자동화된 것으로 보인다는 것입니다. 이에 대한 증거는 로그인 시도 세션이 원본 식별 비밀번호와 매일 시도되는 반복 비밀번호를 사용한다는 사실에서 비롯됩니다. 또한 예를 들어 내 허니팟의 상단 연결에 대한 CBL 조회를 수행하면 다음 텍스트가 반환됩니다.

공격자는 또한 통계에서 볼 수 있듯이 노출된 Raspberry Pi 및 Ubiquiti 라우터를 표적으로 삼고 있습니다. 이 두 장치에는 모두 업데이트되지 않을 때 쉽게 활용할 수 있는 공장 기본 로그인이 있습니다.

불행히도 이 허니팟이 실행된 7일 동안 주목할만한 상호 작용이 없었습니다. 일반적으로 공격자가 SSH에 침입하면 가장 일반적인 공격 유형은 봇넷 연결, IRC 바운서 또는 공격자가 원격 제어 및 상호 작용할 수 있도록 하는 모든 것입니다.

참조 링크

아래 참조 링크는 이 블로그 게시물과 관련이 있습니다. 사용 가능한 다른 허니팟에 대한 자세한 정보 및 설정에 관심이 있는 경우이 링크에서 자세히 알아보십시오.

Scripts: Kippo-Graph, Kippo-Scripts